En la entrada de hoy os voy a hablar de 4 herramientas muy útiles para detectar de donde proviene un tráfico extraño que estemos detectando y no consigamos depurar su origen. Estas herramientas son muy útiles sobretodo cuando estás sufriendo un ataque, sea entrante o saliente porque te hayan intrusionado.

Nload

La primera de ellas es nload.

Nload es una herramienta muy básica pero útil, que nos permite ver el tráfico, tanto de entrada como de salida, que se está moviendo en cada interfaz. Nos guarda un pequeño historial de tráfico medio, pico máximo, mínimo, el actual y un total del tráfico movido. Mediante las flechas de dirección del teclado podemos ir moviéndonos entre interfaces.

Para instalar nload, basta con lanzar:

yum install nload

Os dejo una imagen de como se ve nload en funcionamiento.

Nethogs

La siguiente herramienta es nethogs.

Nethogs funciona similar a como si hiciéramos un top de las conexiones activas, y se agruparán por ancho de banda. Nos muestra, en intervalos de 1 segundo, las conexiones activas en cada interfaz, su PID, el usuario que está ejecutando la misma, el programa (si puede identificarlo), el interfaz en el que se está generando el tráfico, y el tráfico enviado y recibido en Kb/sec. Es posible cambiar el delay con el que actualiza nethogs con nethogs -d 5, para, en el ejemplo, refrescar cada 5 segundos.

Instalar nethogs es tán sencillo como:

yum install nethogs

Y os dejo una imagen de su aspecto

tcptrack

La siguiente herramienta es tcptrack

Tcptrack es muy similar a nethogs, solo que se asemeja más al resultado de un netstat que al de un top, pues nos muestra las conexiones establecidas, su origen, destino, estado (established, syn, closed.. etc), el tiempo de iddle y la velocidad de transferencia.

Instalar tcptrack tiene un poco más de complicación en CentOS, pues no es disponible desde repositorio, para instalarlo:

wget http://packages.psychotic.ninja/7/base/x86_64/RPMS//tcptrack-1.4.2-9.el7.psychotic.x86_64.rpm rpm -Uvh tcptrack-1.4.2-9.el7.psychotic.x86_64.rpm

Y para lanzarlo, tenemos que hacer referencia a la interfaz:

tcptrack -i eth0

Os dejo una foto:

iftop

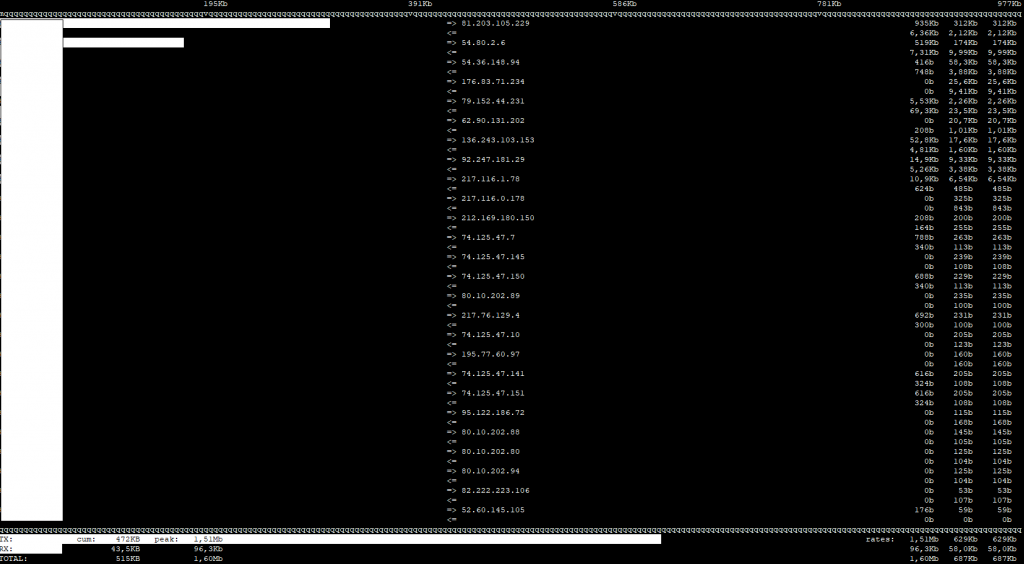

Por último, la última herramienta es iftop.

Iftop, en mi opinión, es la más útil, pues combina un poco de todas las anteriores. Nos muestra un «top» de las conexiones activas pero con información típica de un netstat, pudiendo ver dirección IP origen y destino de la conexión, tráfico de entrada, de salida, tráfico medio, pico máximo de transferencia, transferencia total de entrada, de salida, etc . Muy útil para pillar una IP atacante que nos está saturando la interfaz.

Instalar iftop es tan sencillo como:

yum install iftop

Y lo lanzamos con:

iftop -n

Una imagen de su funcionamiento:

Por último, indicar que todas estas herramientas son útiles en su campo, y que obtendremos mejores resultados si combinamos varias en lugar de solo una.

¡Espero que os sirva!

0 comentarios